NEWS

- Detalhes

- Escrito por Ricardo Segalla

- Acessos: 2396

O ransomware Monti reiniciou a atividade após uma pausa de dois meses com um novo código de criptografia em Linux que visa servidores VMware ESXi. Os atacantes do Monti estão usando esse novo código para atingir organizações nos setores jurídico e governamental. Variantes mais antigas do Monti, que foram detectadas pela primeira vez em junho de 2022, eram basicamente uma cópia exata do ransomware Conti que vazou; no entanto, este novo código em Linux tem apenas uma taxa de similaridade de 29% com o Conti, de acordo com pesquisadores da Trend Micro. Monti fez inúmeras modificações em seu sistema, que são projetadas principalmente para torná-lo mais difícil de detectar. Várias famílias de ransomware agora têm versões Linux de seus códigos de criptografia, incluindo Akira, Royal, Noberus e LockBit.

Se você precisa de mais informações sobre soluções de proteção, consulte a equipe da R2SIS Tecnologia.

Fonte: Symantec Threat Landscape Bulletin 15/08/2023

- Detalhes

- Escrito por Sara Oliveira

- Acessos: 2702

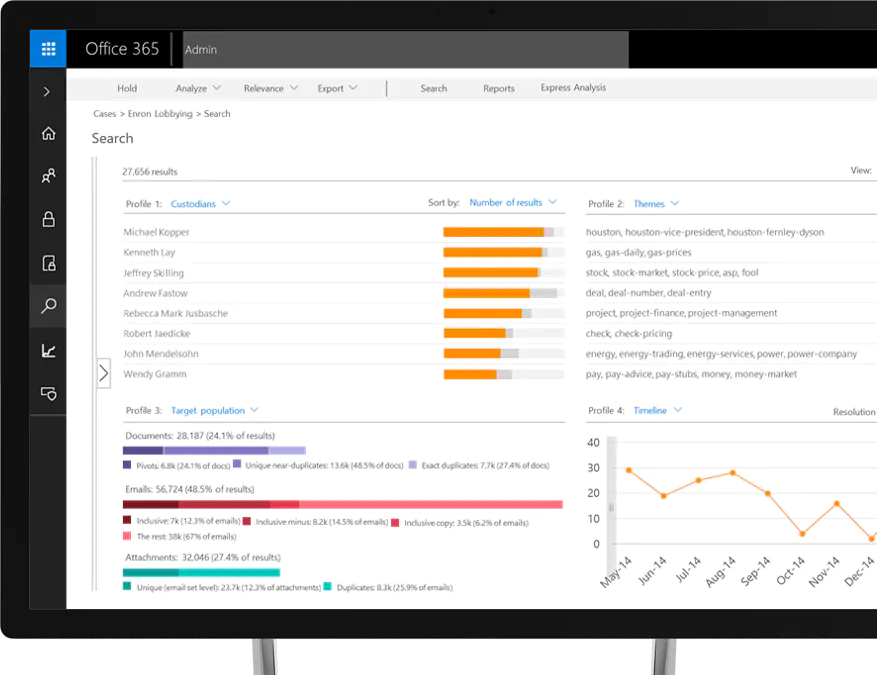

O Microsoft 365 é uma plataforma de produtividade baseada na nuvem que inclui aplicativos como Microsoft Teams, Word, Excel, PowerPoint, Outlook, OneDrive e muito mais. O Microsoft 365 também inclui ferramentas de segurança e colaboração, projetadas para facilitar o trabalho interno e a comunicação com parceiros. Confira a seguir algumas ferramentas oferecidas no Microsoft 365 que podem garantir a segurança das informações da sua empresa:

Proteção Avançada Contra Ameaças (ATP)

Novos lotes de malware são lançados todos os dias, e o Office 365 tem uma solução para ajudar a proteger seu e-mail, arquivos e armazenamento online contra eles.

A Proteção Avançada contra Ameaças do Office 365 pode ajudar a proteger as caixas de correio, arquivos, armazenamento online e aplicativos contra novos ataques sofisticados em tempo real. Ela oferece uma proteção holística no Microsoft Teams, Word, Excel, PowerPoint, Visio, SharePoint Online e OneDrive for Business.

Ao proteger você contra anexos perigosos e expandir a proteção contra links mal-intencionados, ela complementa os recursos de segurança da Proteção do Exchange Online para oferecer melhor proteção contra ameaças ainda desconhecidas.

Criptografia

Criptografia é uma parte importante de estratégias de proteção de informações e a proteção de arquivos. Com o Office 365, os dados são criptografados em repouso e em trânsito, usando os vários protocolos de criptografia forte e tecnologias que incluem Transport Layer Security/Secure Sockets Layer (TLS/SSL), Internet Protocol Security (IPSec) e criptografia avançadas AES (padrão).”

“Exemplos de dados em repouso incluem arquivos que foram carregados para uma biblioteca do SharePoint, dados do Project Online, os documentos que foram carregados em um Skype para reunião da empresa, mensagens de e-mail e anexos que são armazenados em pastas no seu Office 365, caixa de correio e arquivos carregados ao OneDrive for Business.

Mensagens de e-mail que estão no processo de serem entregues ou conversas que estão ocorrendo em uma reunião online são exemplos de dados em trânsito. No Office 365, dados estão em trânsito, sempre que um dispositivo do usuário está se comunicando com um servidor do Office 365, ou quando um servidor do Office 365 está se comunicando com outro servidor.

- Detalhes

- Escrito por Sara Oliveira

- Acessos: 2812

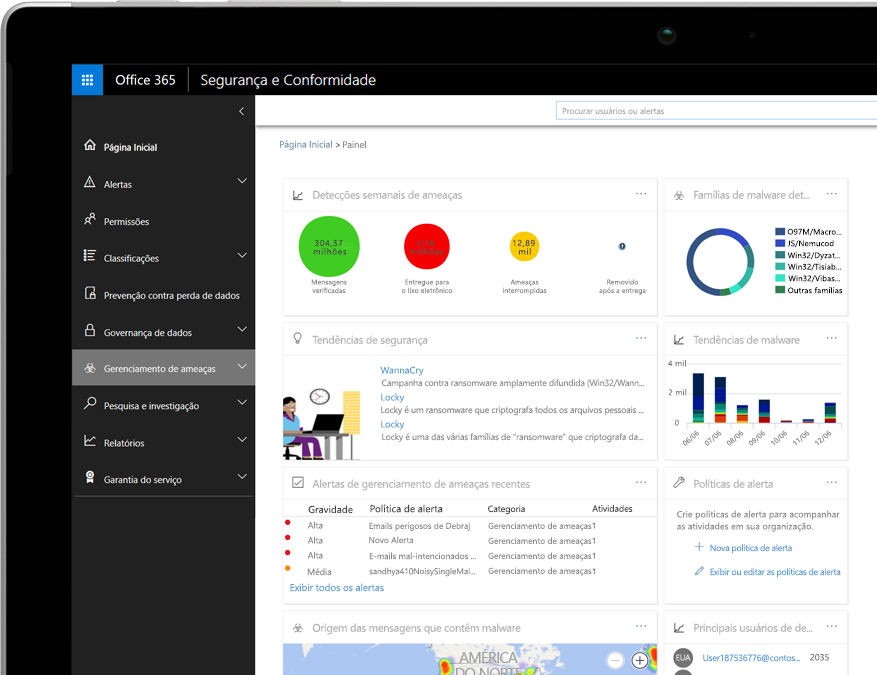

O Microsoft 365 é uma plataforma de produtividade baseada na nuvem que inclui aplicativos como Microsoft Teams, Word, Excel, PowerPoint, Outlook, OneDrive e muito mais. O Microsoft 365 também inclui ferramentas de segurança e colaboração, projetadas para facilitar o trabalho interno e a comunicação com parceiros. Confira a seguir algumas ferramentas oferecidas no Microsoft 365 que podem garantir a segurança das informações da sua empresa:

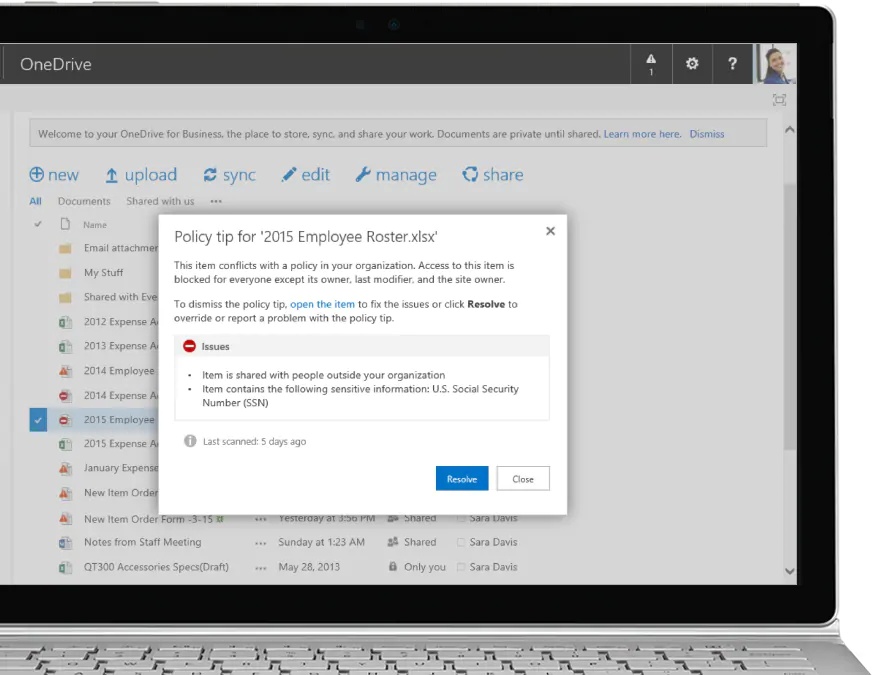

DLP

Políticas de Prevenção Contra Perda de Dados (Data Loss Prevention), são políticas elaboradas com o objetivo de proteger as informações confidenciais de uma organização.

Baseadas em condições, as DLPs garantem a proteção de suas informações, alertando os usuários, ou até mesmo os impedindo de compartilharem informações confidenciais com pessoas não autorizadas.

As políticas podem trabalhar com o Exchange Online, SharePoint Online e OneDrive for Business, e são configuradas no Centro de Conformidade e Segurança do Office 365, que está disponível na maioria dos planos comerciais do Office 365.

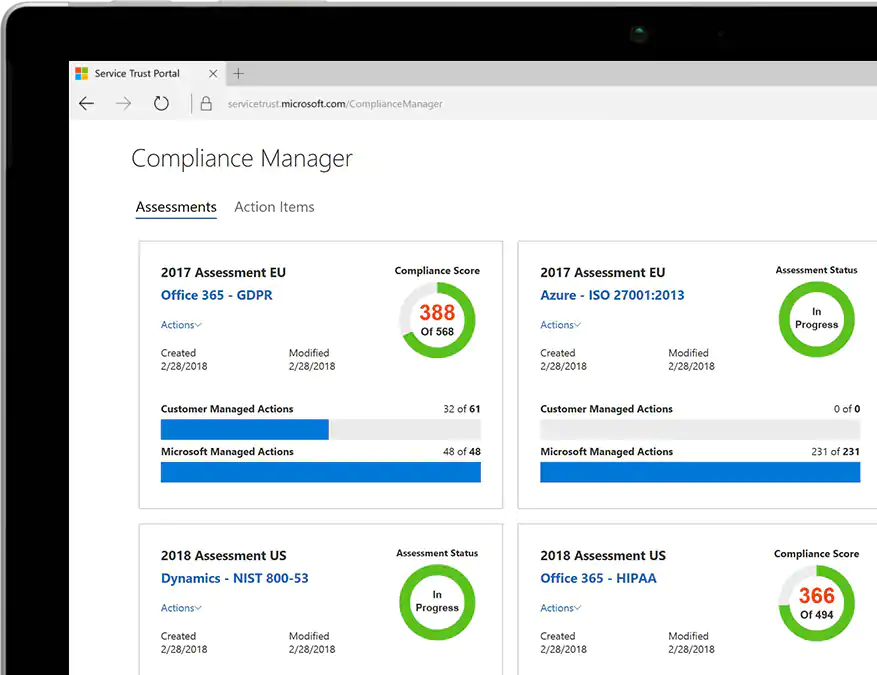

Pontuação Segura

Se sua organização tiver uma assinatura que inclui o Office 365 Enterprise, Microsoft 365 Business ou Business Premium do Office 365, e você tem as permissões necessárias, você pode exibir a pontuação da sua organização visitando https://securescore.office.com.

O serviço de pontuação segura descobre quais serviços do Office 365 você está usando (por exemplo, Exchange, SharePoint e OneDrive), e em seguida, analisa suas configurações e atividades e compara-as a uma linha de base estabelecida pela Microsoft. Você receberá uma pontuação com base em como alinhado estiver com as práticas recomendadas de segurança.

Você também terá recomendações sobre etapas que podem ser realizadas para melhorar a pontuação da sua organização.

Usar o serviço de pontuação segura ajuda a aumentar a segurança da sua organização, encorajando você a utilizar os recursos internos de segurança do Office 365 (muitos dos quais você já adquiriu, mas pode não estar ciente).

- “O serviço de pontuação segura não expressa uma medida absoluta de como provavelmente a sua organização terá seus dados violados. Ele expressa a extensão ao qual sua organização adotou controles que podem reduzir o risco de ter seus dados violados. Nenhum serviço pode garantir que você não vai ser violado e a pontuação segura não deve ser interpretada como uma garantia de nenhuma maneira.”

- Detalhes

- Escrito por Caique Alves

- Acessos: 3635

SHA-1 é um tipo de criptografia com função hash criptográfica. Isso significa que a cada codificação, um novo hash é gerado. Esse tipo de método de codificação também é chamado de função de dispersão criptográfica.

Com já dito, teoricamente a função SHA deve criar um hash exclusivo para todos os dados inseridos nela, porém com o aumento da inserção, a chance de diferentes pares criarem o mesmo número de hash aumenta, assim gerando uma colisão entre esses números já gerados.

Portanto com a colisão, pode-se criar um certificado não confiável com um hash idêntico a um certificado confiável. Se eles fizerem com que você instale esse certificado não confiável, ele pode se disfarçar como confiável e distribuir dados maliciosos.

O problema aumentou quando os ataques ao algoritmo de hash SHA-1 ficaram mais perigosos com os “ataques de colisão de prefixo escolhido”. Significa que os ataques de colisão agora podem ser realizados com entradas personalizadas, e eles não são mais apenas acidentais, permitindo que os usuários maliciosos direcionem arquivos para duplicar e forjar.

Utilização do SHA-2

SHA-2 é uma família de algoritmos de hash que foi criada para substituir SHA-1. O SHA-2 contêm diversos valores de hashes, são eles SHA-224, SHA-256, SHA-384 e SHA-512. SHA-256 é a implementação padrão.

Entre as diferentes maneiras de criar hashes, o algoritmo usado pelo SHA-2 é um dos mais utilizados para o equilíbrio entre segurança e custo, pois é um algoritmo muito eficiente contra ataques de colisão, pois suas combinações hashes são muito maiores do que as combinações do tipo SHA-1.

Outra característica do algoritmo de hash SHA-2 é que o tamanho do hash resultante é sempre o mesmo, não importa quanto tempo é utilizado para gerar, o resultado é sempre uma sequência de 64 letras e números (com uma codificação de 256 bits e 32 bytes).

O SHA-2 tem diversas utilizações e uma delas é no Bitcoin, o SHA-2 é usado para o processo de mineração, mas também no processo de geração de endereços bitcoin, isso se deve ao alto nível de segurança que oferece.

Outra importante utilização é dentro da rede blockchain, todos os nós contêm uma cópia do hash de 64 caracteres representando as informações, por exemplo, um bloco inteiro. Depois que essas informações são validadas pela rede, qualquer manipulação dessas informações tentando modificar algum caractere do hash validado, seria detectada imediatamente e descartada.

Principais diferenças entre SHA-1 e SHA-2

Valor do Hash: SHA-1 gera um valor de 160bits já o SHA-2 gera 256 bits no formato padrão.

Utilização: SHA-1 utilizado para assinar certificados SSL, SHA-2 utilizado como função na blockchain.

Segurança: SHA-2 mais seguro pois contém 256 bits em seu formato padrão.

Diversidade: SHA-2 produz diversos valores hashes, enquanto SHA-1 somente 160 bits.

- Detalhes

- Escrito por Sara Oliveira

- Acessos: 3376

Reduza sua exposição a riscos de segurança migrando para uma versão mais recente do Office

Após cinco anos de suporte básico e cinco anos de suporte estendido, o Office 2013 chegará ao fim do suporte estendido em 11 de abril de 2023. De acordo com a política de ciclo de vida, após essa data, as atualizações de segurança do Office 2013 não estarão mais disponíveis. Recomendamos que você atualize para os Aplicativos do Microsoft 365, que inclui os aplicativos do Office com os quais você está familiarizado (como Word, Excel, PowerPoint e Outlook).

Como isso afetará sua organização:

Após o término do suporte do Office 2013, a Microsoft não fornecerá novas atualizações de segurança, e o uso contínuo do Office 2013 após abril de 2023 pode aumentar a exposição da sua organização a riscos de segurança ou afetar sua capacidade de cumprir as obrigações de conformidade.

Além disso, se você se conectar ao Microsoft 365 com um cliente do Office 2013, poderá ter problemas de desempenho ou confiabilidade. Desde outubro de 2020, o Office 2013 não é um cliente com suporte para se conectar aos serviços do Microsoft 365. Estas são as versões de cliente do Office atualmente com suporte para conexão com os serviços do Microsoft 365 (e Office 365) (saiba mais):

- Aplicativos do Microsoft 365

- Office LTSC 2021

- Office 2019

- Office 2016

O que você precisa fazer para se preparar:

Comece a atualizar para o Microsoft 365, que foi projetado para receber atualizações regulares e ajudará você a se manter atualizado, obtendo atualizações de segurança e nossos recursos mais recentes.

Como alternativa, se sua organização exigir um produto estático e imutável, considere migrar para o Office LTSC 2021. Ao avaliar suas opções, lembre-se das datas de término do suporte para clientes do Office que se conectam aos serviços do Microsoft 365 (saiba mais).